KEAMANAN JARINGAN DAN E-COMMERCE

Keamanan

Jaringan dalam jaringan komputer sangat penting dilakukan untuk

memonitor akses jaringan dan mencegah penyalahgunaan sumber daya

jaringan yang tidak sah. Tugas keamanan jaringan dikontrol oleh

administrator jaringan.

Segi-segi

keamanan didefinisikan dari sembilan point ini.

Confidentiality

Mensyaratkan bahwa informasi (data) hanya bisa diakses oleh pihak

yang memiliki wewenang

integrity

Mensyaratkan bahwa informasi hanya dapat diubah oleh pihak yang

memiliki wewenang

Availability

Mensyaratkan bahwa informasi tersedia untuk pihak yang memiliki

wewenang ketika dibutuhkan.

Authentication

Mensyaratkan bahwa pengirim suatu informasi dapat diidentifikasi

dengan benar dan ada jaminan bahwa identitas yang didapat tidak

palsu

Nonrepudiation

Mensyaratkan bahwa baik pengirim maupun penerima informasi tidak

dapat menyangkal pengiriman dan penerimaan pesan.

Interruption

suatu aset dari suatu sistem diserang sehingga menjadi tidak

tersedia atau tidak dapat dipakai oleh yang berwenang. Contohnya

adalah perusakan/modifikasi terhadap piranti keras atau saluran

jaringan

Interception

Suatu pihak yang tidak berwenang mendapatkan akses pada suatu aset.

Pihak yang dimaksud bisa berupa orang, program, atau sistem yang

lain. Contohnya adalah penyadapan terhadap data dalam suatu

jaringan.

Modification

Suatu pihak yang tidak berwenang dapat melakukan perubahan terhadap

suatu aset. Contohnya adalaah perubahan nilai pada file data,

modifikasi program sehingga berjalan dengan tidak semestinya, dan

modifikasi pesan yang sedang ditransmisikan dalam jaringan.

Fabrication

suatu pihak yang tidak berwenang menyisipkan objek palsu ke dalam

sistem. Contohnya adalah pengiriman pesan kepada oraang lain

Ada

beberapa prinsip yang perlu dihindari dalam menangani masalah

keamanan, diam dan semua akan baik-baik saja, sembunyi dan mereka

tidak akan dapat menemukan anda, teknologi yang digunakan

kompleks/rumit, artinya aman.

Apa

itu administrator jaringan?

Administrator

jaringan komputer adalah sebuah jenis pekerjaan yang banyak

dibutuhkan saat ini terutama pada perusahaan/instansi yang telaah

mengimplentasikan teknologi komputer dan internet untuk menunjang

pekerjaan.

Penggunaan

sistem jaringan komputer dalam sekala kecil maupun luas akan

membutuhkan pengaturan-pengaturan mulai dari tingkat fisik maupun non

fisik. Pengaturan-pengaturan tersebut melibatkan proses pengontrolan.

Ada beberapa definisi mengenai administrasi jaringan ini antara lain

controlling

corporate strategic (assets)

controlling

compleksity

improving

service

balancing

various needs

reducing

downtime

controlling

costs

Pada

intinya administrator network bertugas mengelola serta menjaga

seluruh sumber daya pada sistem jaringan agar kinerja jaringan lebih

efektif dan efisien dilihat dari fungsi, struktur dan keamanan

jaringan itu sendiri

Fungsi

dan Tugas Network Administrator

Ada

beberapa fungsi dan kerja administrator, namun secara garis besar

dapat dinyatakan dari irisan antara network, hardware, dan

application. Tugas dari administrator jaringan adalah :

Security

Management: menitik beratkan kerja mencakup masalah network

administrator keamanan mencakup hal-hal berikut:

Firewall

Username

Resource

access

KEAMANAN

E-COMMERCE

Pada

tahun 1990-an, peran penting sistem keamanan pada e-commerce telah

berkembang dengan pesat yang menyebabkan pusat perhatian bisnis makin

lama makin terfokus pada sistem keamanan informasi dan segala kaitan

yang dengan pentingnya pengakuan sah terhadap sesuatu(legal

significan)

A.

Faktor-faktor yang mendukung terjadinya perubahan-perubahan tersebut

adalah

kemajuan

infrastruktur sistem komunikasi

meledaknya

sistem perdagangan global

Sistem

perdagangan real time

Meningkatkan

rasa pengertian/penghargaan terhadap segala resiko yang mungkin

terjadi

Tersedianya

teknologi sistem keamanan (security)

Sistem

keamanan sebagai aset yang berharga

politik

pengaturan

terhadap pernyataan sah

Faktor-faktor

itulah yang mendukung arus perkembangan e-commerce dimana segi

keamanan (security) menjadi bagian yang terpenting

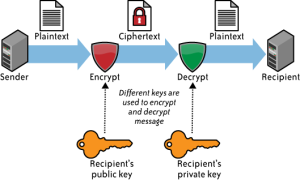

B. Secure Electronis

commerce secara umum menggunakan fungsi-fungsi sistem keamanan

informasi seperti:

Authentication

(pembuktian keaslian)

Confidentiality

(kerahasiaan)

Data

integrity (integritas data

Ancaman

Dan Solusi Keamanan Sistem E-Commerce

Keamanan

adalah sebuah upaya yang dilakukan untuk meminimalisir sebuah

kerusakan yan terjadi pada sebuah sistem. Keamanan juga di buat

Ancaman

Keamanan pada sistem E-commerce

Pencegatan

data

pencurian

data

kecurangan

(fraud)

akses

yang tidak sah oleh seseorang terhadap data milik orang lain

Solusi

Ancaman Keamanan Sistem E-commerce

Enkripsi

(penyedia data)

Otentifikasi

Firewall

Lima

Tips Keamanan dalam Transaksi E-Commerce

Kehati-hatian

verifikasi

semua URL

Tanyakan

Sebelum membeli

PERMASALAHAN

DALAM E-COMMERCE

Penipuan

dengan cara pencurian identitas dan membohongi pelanggan

Hukum

yang kurang berkembang dalam bidang e-commerce

Phising

atau pengelabuan

Business

Impact Security ( Keamanan dampak bisnis)

Pengertian

Cloud Computing dan perkembangannya

Cloud

Computing adalah kumpulan dari beberapa resources yang

terintegrasi menjadi satu dan digunakan melalui web. Cloud

Computing didasarkan pada teknologi grid computing yang

membuat skalabilitas suatu sistem kumputasi menjadi sangat besar

dengan cara menggabungkan beberapa sumber daya komputer menjadi satu

resource

Alasan

Penggunaan Cloud Computing

Cloud

Computing sebuah modul layanan berbasis internet untuk menampung

sumber daya sebuah perusahaan yang mana artinya perusahaan tidak

perlu lagi memiliki infrastruktur.

Ekonomis:

melakukan penekanan biaya yang harus dikeluarkan untuk pembelian

infrastruktur dan sofware

Perusahaan

tidak memerlukan pengetahuan yang mendalam mengenai IT

Karakteristik

Cloud Computing

Broad

network access

on-demand

self-service

rapid

elasticity

measured

service

resource

pooling

Model

Penyebaran Cloud Computing

Hybrid

cloud

public

cloud

community

cloud

private

cloud

Alasan

Tidak dapat menolak Cloud Computing

Cloud

Computing merupakan bagian yang pentin bagi bisnis. Kebanyakan

ahli IT pada saat ini menyatakan bahwa Cloud Computing merupakan

bagian yang paling penting bagi industri dan perubahan yang paling

revolusioner.

Keuntungan

Cloud Computing bagi bisnis

Cloud

Computing memunginkan staff untuk mengakses file dan data

yang mereka inginkan baik saat mereka sedang bekerja di dalam kantor

atau sedang di luar kantor. selama mereka memiliki akses internet,

staff dapat mengakses informasi dari rumah, di jalan, dari kantor

klien atau bahkan melalui smartphone seperti blackberry atau iphone.

Cloud Computing tidak perlu membeli dan meng-Install

sofware yang mahal karena Cloud Computing Sudah

ter-Install secara Online dan dapat dijalankan darimana

saja menggunakan jaringan internet. Cloud Computing juga

memiliki keuntungan lainnya di antara lain :

Efektifitas

Biaya

Skala

dan Kecepatan

Stabilitas

dan Kemampuan Sistem yang Handal

Inovasi

Lokasi

Tidak

Terbatas Tempat dan Waktu

Dapat

Digunakan Secara Bersamaan

Ruang

Penyimpanan Besar

Resiko

Dari Cloud Computing

User

tidak mengetahui secara fisik apa yang terjadi pada data nya, hanya

berharap pada tanggung jawab provider.

Ketika

data tersimpan secara eksternal, bencana sulit dihadapi karena hanya

mengandalkan Provider dalam pemulihan

Ketika

Provider mengalami kepailitan

Peluang

Dan Hambatan Cloud Computing

Availability/Business

Continuity

Data Lock-In

Data Confidentiality

and Auditability

Data Transfer

Bottlenecks

Performance

Unpredictability

Scalavle Storage

Bugs InLarge

Distributed System

Scaling Quickly

Reputation Fate

Sharing

Sofware

Licensing

Cloud

Computing merupakan teknologi yang harus diperimbangkan oleh

perusahaan-perusahaan baik kecil,menengah atau besar dikarenakan

penggunaan nya relatif murah dan fasilitasnya lebih besar

Merancang

Sebuah Security audit pada jaringan

1. Audit

audit

adalah suatu proses yang sistematik untuk mendapatkan dan

mengevaluasi bukti secara objektif mengenai pernyataan-pernyataan

mengenai kegiatan dan kejadian, dengan tujuan untuk menentukan

tingkat kesesuaian antara pernyataan-pernyataan tersebut dengan

kriteria yang telah di tetapkan, sera menyampaikan hasil-hasilnya

kepada pihak-pihak yang berkepentingan.

2.

Sasaran

Dapat

mengidentifikasi kelebihan dan kekurangan suatu jaringan

Dapat

mengevaluasi sistem keamanan pada jaringan komputer

Mengetahui

dan memahami fasilitas yang sudah ada, dan untuk lebih di tingkatkan

3.

Jenis Audit

audit

jaringan komputer secara umum dapat dibagi menjadi dua bagian, yaitu

performance audit dan Security audit. Performance audit

lebih menitikberatkan pada peningkatan kinerja jaringan komputer,

sedangkan Security Audit lebih menitikberatkan pada sistem keamanan

jaingan komputer.

Performance

audit adalah sebuah audit dalam rangka mendapatkan gambaran mengenai

kinerjasebuah organisasi/perusahaan secara keseluruhan. Performance

audit lebihmenekankan padaaspek kebutuhan organisasi dalam

meningkatkan proses bisnis dan memenangkan kompetisi.Performance

audit akan menghasilkan angka-angka yang dengan diolah menggunakan

metode statistik akan memberikan gambaran langkah-langkah yang

harusdi ambil oleh organisasi/perusahaan

security

audit adalah penilaian atau evaluasi teknis yang sistematis dan

terukur mengenai keamanan komputer dan aplikasinya. Audit keamanan

komputer ini terdiri dari dua bagian, yaitu.

Penilaian

Otomatis

Penilaian

non-otomatis

sistem

yang dinilai dan dievaluasi tidak hanya komputernya saja, tetapi

meliputi semua PC, server, mainframe, jaringan komputer, router,

saklar data, serta segala macam software yang dipakai oleh organisasi

atau perusahaan yang bersangkutan

4 Metode Audit Jaringan

Proses

audit untuk jaringan komputer akan semakin kompleks jika sistemnya

semakin besar dan terintegrasi satu sama lainnya, teknik audit

terhadap jaringan komputer harus di break-down berdasarkan

layer-layerdari 7-layer pada open system interconnection (OSI),

pendekatan auditnya dapat dilakukan dari dua arah, yaitu pendekatan

Top-down dan pendekatan bottom-up

5 Identifikasi

melalui layer OSI

Sebelum

melakukan audit, ada baiknya terlebih dulu mengetahui mengenai

komponen apa saja yang terdapat di tiap-tiap layer. Hal ini berfungsi

untuk memudahkan kita dalam menetukan target audit (obyek yang akan

di audit)

6 Pendekatan

Top-down

Audit

dengan pendekatan Top-down adalah memulai melakukan identifikasi dari

layer OSI yang tertinggi, yaitu Application Layer menuju ke layer

yang terendah, yaitu Physical Layer, berarti audit dilakukan dari

perangkat lunak (software) aplikasi komunikasi dan berakhir di

infrastruktur komunikasi.

7 Pendekatan

Bottom-up

Audit

dengan pendekatan Bottom-up adalah kebalikan dari pendekatan

Top-down, yaitu dengan memulai melakukan identifikasi dari layer OSI

yang terendah, yaitu Physical Layer menuju ke layer yang tertinggi,

yaitu Applicaion Layer. Dalam hal ini audit dimulai dari infrastruktu

komunikasi dan berakhir di perangkat lunak (software) aplikasi

komunikasi

8. Prosedur

audit

Memeriksa

apakah ada fungsi manajemen jaringan yang kuat dengan otoritas untuk

membuat standar dan prosedur.

Memeriksa

apakah tersedia dokumen mengenai inventarisasi peralatan jaringan

termasuk dokumen penggantian peralatan

Memeriksa

apakah tersedia prosedur untuk memantau network usage untuk

keperluan peningkatan kinerja dan penyelesaian masalah yang timbul

Memeriksa

apakah ada control secara aktif mengenai pelaksanaan standar untuk

aplikasi-aplikasi on-line yang baru diimplementasikan

9. Fungsi Audit jaringan

Untuk

memonitor setiap perubahan pada konfigurasi keamanan jaringan

Untuk

mengetahui siapa saja yang mengakses file-file tertentu

Untuk

memonitor aktifitas dari sejumlah user jaringan

Untuk

menyimpan rekaman kegiatan login dan logout berdasarkan tanggal dan

waktu

B. Audit Keamanan Jaringan Komputer

Secara

garis besar, audit terhadap sebuah sistem keamanan jaringan komputer

dibagi kedalam 3 kategori yaitu: audit terhadap hak akses (privilege

audit), audit terhadap penggunaan sumber daya (usage audit), audit

terhadap eskalasi (escalation audit)

Privilege

Audit

audit

jenis ini tujuannya adalah untuk melakukan verifikasi apakah “group”,

“roles” dan “account” sudah diterapkan dengan tepat dalah

sebuah organisasi dan keamanan yang di terapkan didalamnya juga sudah

tepat. Audit ini juga melakukan verifikasi apakah kebijakan-kebijakan

yang di terapkan dalam sebuah organisasi sudah diikuti dengan benar

apa belum. Privilege audit dilakukan dengam cara melakukan review

secara lengkap terhadap semua “group” dan “account” dalam

sebuah sistem jaringan untuk sebuah organisasi

Usage

Audit

Audit

jenis ini melakukan verifikasi apakah perangkat lunak dan sistem yang

digunakan dalam sebuah organisasi dipakai secara konsisten dan tepat

sesuai dengan kebijakan yang berlaku dalam organisasi tersebut. Audit

ini akan melakukan review secara lengkap dari sisi fisik sebuah

sistem, mem-verifikasi konfigurasi perangkat lunak, dan

aktifitas-aktifitas sistem yang lain. Organisasi harus meguji sistem

secara berkala untuk melakukan verifikasi bahwa perangkat lunak yang

di lisensi oleh organisasi tersebut yang boleh di instal di setiap

komputer yang ada dalam organisasi tersebut. Hal ini juga menjadi

pertimbangan adalah masalah lubang keamanan yang mungkin saja di

timbulkan oleh perangkat lunak yang di instaldi dalam sistem

organisasi tersebut. Audit ini juga melakukan pengujian terhadap

penggunaan jaringan komputer dalam sebuah organisasi pengcekan

dilakukan untuk mengetahui apakah sumber daya jaringan komputer

digunakan sesuai dengan peruntukannya atau tidak.

escalation

audit

Eskalasi audit mem-fokuskan seputar bagaimana pihak

manajemen/decision-makers mengendalikan sistem jaringan jika

menemukan masalah darurat terhadap sistem tersebut. Jenis audit ini

akan melakukan pengujian bagaimana sebuah organisasi mampu menghadapi

masalah-masalah yang mungkin muncul ketika keadaan darurat terjadi.

Sebuah proses audit dapat di gunakan untuk menjamin bahwa segala

sesuatunya dapat di selesaikan dan rencana-rencana tersebut dapat

sukses di terapkan jika masalah terjadi pada sistem jaringan komputer

organisasi tersebut

C.

TOOLS IT AUDIT

Tool yang dapat digunakan untuk membantu pelaksanaan Audit Teknologi

informasi. Berikut beberapa software yang dapat dijadikan alat bantu

dalam pelaksanaan audit teknologi informasi.

ACL

ACL

(Audit Command Language) Adalah sebuah software TABK (TEKNIK AUDIT

BERBASIS KOMPUTER) untuk membantu auditor dalam melakukan

pemeriksaan di l ingkungan sistem informasi berbasis komputer atau

Pemrosesan Data Elektronik.

Picalo

Picalo

adalah sebuah software CAAT (Computer Assisted Audit Techniques) yang

dapat dipergunakan untuk menganalisa data dari berbagai macam

sumber. Picalo bekerja dengan menggunakan GUI Front end, dan

memiliki banyak fitur untuk ETL Sebagai Proses Utama dalam

mengekstrak dan membukan data, kelebihan utamanya adalah

fleksibilitas dan Front end yang baik hingga Libran Python numerik.

Berikut ini beberapa kegunaannya :

Menganalisis data keuangan, data karyawan

Mengimport file Excel, CSV dan TSV ke dalam database

Analisa event jaringan yang interaktif, log server situs, dan record

sistem login

Mengimport email kedalam relasional dan berbasis teks database

Menanamkan kontrol dan test rutin penipuan ke dalam sistem produksi

Powertech

Compliance Assessment

Powertech Compliance Assessment adalah automated tool yang dapat

digunakan untuk mengaudit dan mem-benchmark user access to data,

public authority to libraries, user security, system security,

system auditing dan administrator rights (special authority) sebuah

serverAS/400

Nipper

Nipper (Jaringan Infrastruktur Parser) adalah alat berbasis open

source untuk membantu profesional TI dalam mengaudit, konfigurasi

dan mengelola jaringan komputer dan perangkat jaringan

infrastruktur. Nipper juga merupakan audit automation software yang

dapat dipergunakan untuk mengaudit dan mem-benchmark konfigurasi

sebuah router.

Nessus

Nessus merupakan sebuah vulnerability assessment software, yaitu

sebuah software yang digunakan untuk mengecek tingkat Vulnerabilitas

suatu sistem dalam ruang lingkup keamanan yang digunakan dalam

sebuah perusahaan.

Metasploit

Metasploit Framework merupakan sebuah penetration testing tool,

yaitu sebuah software yang digunakan untuk mencari celah keamanan.

NMAP

NMAP merupakan open source utility untuk melakukan security

auditing. NMAP atau Network Mapper, adalah software untuk

mengeksplorasi jaringan

Wireshark

Wireshark merupakan aplikasi analisa network protokol paling

digunakan di dunia. Wireshark bisa mengcapture data dan secara

interaktif menelusuri lalu lintas yang berjalan pada jaringan

komputer . Berstandarkan de facto dibanyak industri dan lembaga

pendidikan

C.

Akses Kontrol pada sumber komputasi

Kontrol

Akses

Proses

ini akan diidentifikasi siapa yang sedang melakukan request

untuk

mengakses suatu resource

tertentu

dan apakah pengguna tersebut memiliki hak akses (authorized)

untuk mengakses resource

tersebut.

Kontrol akses akan memproteksi data terhadap akses yang dilakukan

oleh pengguna yang tidak memiliki hak akses terhadap resource

tersebut.

Kontrol akses mendukung dengan terwujudnya confidentiality

dengan

memastikan data hanya bisa dilihat oleh orang yang memiliki hak akses

untuk melihat data tersebut, serta mendukung integrity

dengan

memastikan data hanya bisa ditulisi dan diubah oleh pengguna yang

memiliki hak akses untuk melakukan penulisan ataupun pengubahan

terhadap data tersebut.Dalam melakukan proses mediasi pada setiap

permintaan ke sumber daya, dan data akan dikelola oleh sistem dengan

cara menentukan apakah permintaan tersebut. harus diberikan atau

ditolak. Pada model kontrol akses secara tradisional akan membatasi

skenario yang akan muncul, dengan memerlukan pengembangan secara

terbuka di mana keputusan yang diberikan untuk melakukan akses

tergantung pada sifat (atribut) dari pemohon ketimbang identitas.

Pembatasan terhadap kontrol akses akan ditegakkan, walaupun itu

berasal dari otoritas yang berbeda (Linares, 2008)..

Dalam

bidang komputasi akan dimotivasi oleh kebutuhan untuk membocorkan

akses ke informasi yang tersedia di dalam sumber daya komputasi dan

entitas sehingga mempunyai wewenang dalam mengakses informasi di

sistem tersebut. Suatu entitasadalah istilah umum yang mengacu pada

agen aktif yang mampu untuk memulai ataumelakukan perhitungan baik

itu pengguna pada waktu memanggil program atau mengakhirinya. Agen

dalam pemograman tersebut bertidak atas nama pengguna, dan arunning

daemon process, a thread of execution, a hosting system, or a

networking device (Benantar,

2006).Untuk mengatur segala proses yang berhubungan dengan

pengontrolan akses. Sebuah entitas yang meminta akses ke sebuah

sumber daya disebut sebagai akses dari subyek. Sebuah subyek

merupakan entitas yang aktif karena dia menginisiasi sebuah

permintaan akses. Sebuah sumber daya yang akan diakses oleh subyek

disebut sebagai obyek dari akses. Obyek dari akses merupakan bagian

yang pasif dari akses karena subyek melakukan aksi terhadap obyek

tersebut. Tujuan dari kebijakan kontrol akses adalah mengizinkan

hanya subyek yang mempunyai otorisasi yang bisa mengakses obyek yang

sudah diizinkan untuk diakses. Hal ini mungkin juga ada subyek yang

sudah mempunyai otorisasi tapi tidak melakukan akses terhadap

spesifik obyek tertentu.

Oleh

kontrol akses adalah sekumpulan metode yang dipergunakan untuk

melindungi aset informasi,meskipun informasi tersebut dapat diakses

oleh setiap orang tetapi akan tetap memerlukan perlindungan terhadap

informasi yang lainnya. Kontrol akses akan mendukung kerahasian dan

integritas dari sebuah sistem.

supaya

sistem itu aman, serta melindungi kerahasian informasi dari orang

yang tidak berhak untuk mendapatkan informasi tersebut. Penggunaan

kontrol akses dilakukan untuk memastikan bahwa orang yang berhak saja

yang dapat mengakses informasi tersebut, dan memberikan kemampuan

untuk mendikte informasi yang mana saja boleh dilihat ataupun

dimodifikasi oleh pengguna.

Kontrol akses

terbagi menjadi 4 jenis yaitu sebagi berikut

Read

access

Kemampuan

yang diberikan kepada pengguna untuk melihat informasi pada sumber

daya sistem seperti file, data dan lain sebagainya. Kemampuan

tersebut yang telah diberikan adalah tidak dapat mengubah,

menghapus, ataupun menambah tetapi hanya dapat melihat serta

menyalin informasi tersebut.

Write

access

Kemampuan

yang diberikan kepada pengguna untuk dapat menambah, mengubah, atau

menghapus informasi yang ada dalam sumber daya. Kemampuan untuk

melakukan pembacaan informasi (read access) di dalam sumber

daya juga telah dapatkan oleh pengguna yang mendapatkan hak akses

ini.

Execute

privilege

Hak

akses yang diberikan kepada pengguna untuk menjalankan program yang

ada di dalam sumber daya.

Delete

access

Memungkinkan

pengguna untuk menghapus sumber daya sistem yang ada (misalnya, file,

record,

direktory

dan

program). Namun, jika pengguna memiliki akses tulis namun tidak

menghapus akses, mereka bisa menimpa field

atau

file

tersebut

Mekanisme

perlindungan yang penting dalam komputer dan berkembang sesuai dengan

perkembangan aplikasi dalam menjaga keamanan sistem komputasi ada

tiga hal penting yang harus diterapkan (Saltzeret al, 1975) antara

lain:

Komputasi

dasar yang terpercaya adalah perangkat keras dan perangkat lunak

sistem harus mampu menjaga kerahasiaan dan integritas data.

Otentikasi

adalah harus diketahui siapakah yang dapat mengawasi sistem

tersebut. Misalnya, pengguna jika ingin melakukan penghapusan

berkasnya harus membuktikan apakah perintah tersebut itu miliknya,

dan bukan pengguna lain yang tidak di ketahui identitasnya.

Otorisasi

atau kontrol akses adalah apakah pengguna yang melakukan kegiatan

tersebut benar-benar dapat dipercaya, apakah hal itu benar perintah

yang ia lakukan. Misalnya, benar bahwa pengguna tersebut yang

memberikan perintah untuk melakukan penghapusan berkas itu.

2.5

Model–model

Kontrol Akses

Model

dalam kontrol akses sangat berfungsi untuk menentukan jenis kontrol

akses yang diperlukan dalam mendukung kebijakan keamanan. Model

kontrol akses merupakan sebuah framework yang menjelaskan

bagaimana subjek mengakses objek. Ada tiga tipe utama model kontrol

akses yaitu mandatory, discretionary, dan rolebased.

Tiap tipe model memakai metode berbeda untuk mengkontrol bagaimana

subjek mengakses objek dan mempunyai kelebihan serta keterbatasan

masing- masing.

Beberapa

model dipakai secara eksklusif dan kadang-kadang model tersebut

dikombinasikan sehingga mampu mencapai tingkat keperluan keamanan

yang dibutuhkan. Berikut ini model-model kontrol akses

Mandatory

Access Control (MAC)

MAC

adalah sebuah mekanisme untuk mengontrol pengguna atau suatu proses

yang memiliki akses ke sumber daya dalam sebuah sistem. Kebijakan

yang dilakukan oleh MAC ditentukan untuk memfasilitasi pengelolaan

dalam memelihara pengontrolanakses ke sumber daya.

Discretionary

Access Control

Discretionary

Access Control (DAC)

adalah model akses sumber daya berdasarkan identitas pengguna.

Seorang pengguna akan diberikan hak akses ke sumber daya dengan

ditempatkan pada sebuah ACL (Access

Control List)

yang berhubungan dengan sumber daya tersebut. Pengentrian pada

sumber daya dengan ACL dikenal sebagai ACE (Access

Control Entry)

Role

Based Access Control (RBAC)

Role

Based Access Control (RBAC)

telah banyak diterapkan pada aplikasi yang berhubungan dengan

pengontrolan akses sumber daya. Berbeda dengan kontrol akses

tradisional, RBAC tidak menerapkan hak akses para pelaku atau

subjek, sebaliknya memberikan hak akses untuk peran (roles).

Entitas

dalam RBAC

Role

adalah

entitas yang sangat mendasar dalam RBAC dan mempunyai istilah sangat

luas sehingga tidak ada definisi yang jelas di dalam kepustakaan.

Sebenarnya role

dianggap

sebuah abstrak di dalam sekumpulan hak akses, sehingga jika ingin

mendefinisikan role

serta

mengimplementasikan role

dalam

suatu kasus maka role

merupakan

suatu jembatan yang digunakan untuk menghubungkan sekumpulan hak

akses pada sekumpulan pengguna

D.

Menerapkan Security solutions (E-learning)

Aplikasi

e-Learning

dimanfaatkan

oleh semua dosen di lingkungan perkuliahan.. Masing masing dosen dan

mahasiswa dapat mengakses aplikasi e-Learning

dengan

menggunakan username

dan

password

khusus.

Dosen hanya dapat mengelola proses pembelajaran untuk mata kuliah

yang diajarnya sesuai dengan tahun semester yang bersangkutan.

aplikasi e-Learning

khusus

untuk mata kuliah yang ditempuhnya, sesuai dengan tahun semester yang

bersangkutan. Web

server aplikasi

e-Learning

dibangun

menggunakan Apache 2.2.3 dengan sistem operasi Debian, bahasa

pemrograman PHP versi 5.2.0, dan database

server menggunakan

PostgreSQL

Keamanan

Web server

Analisis

keamanan pada sisi web

server dalam

penelitian ini dilakukan dengan menggunakan software

Acunetix web vurnerability scanner.

Aspek-aspek yang dianalisis meliputi:

Blind

injection

Cgi

tester

Directory

file

File

checks

Google

Hacking testing Database (GHDB)

Parameter

manipulation

Sql

injection

Text

search

Version

checks

Web

application xfs

Entity

encode heap overflow

Secara

keseluruhan terdapat 132 peringatan terhadap keamanan web server

untuk situs e-learning

Beberapa

masalah yang terjadi terkait keamanan web

server adalah

sebagai berikut:

mod_ssl

version versi 2.2.3 yang digunakan mempunyai celah

atau lubang keamanan, yang

memungkinkan

terjadinya Denials of Service (DOS). Solusi atas masalah ini

disarankan untuk melakukan upgrade ke versi yang lebih baru.

PHPSESSID

memiliki celah yang memungkinkan penyusup menginjeksi dengan

program PHP untuk memanipulasi cookie. Solusi atas masalah

ini disarankan untuk merubah nilai session.use_only_cookies=1 pada

file php.ini (semula nilainya 0).

web

server dikonfigurasikan untuk menampilkan nama-nama

file yang terdapat pada directory/css. Hal ini tidak dianjurkan

karena direktori tersebut berisi file-file program yang

terhubung

dalam website tersebut. Solusi atas masalah ini disarankan untuk

memastikan bahwa dalam direktori tersebut tidak terdapat informasi

yang penting atau rahasia atau membuat file index yang terpisah.

Trace

method dalam status enable, sehingga memungkinkan

penyusup mengakses informasi

di

http header seperti cookies dan data

autentification. Solusi atas masalah ini disarankan untuk

mengubah status trace method menjadi disable.

Terdapat

2 broken links, yaitu php.net dan mySQL.org. Solusi atas

masalah ini disarankan untuk menghapus link tersebut atau

membetulkannya.

Ditemukan

nama file yang sensitif yaitu bashrc yang biasanya berisi

file password, konfigurasi, log, data statistik, dan database

dumps yang mengundang penyusup melakukan serangan. Solusi atas

masalah ini disarankan untuk mengganti nama atau mengubah hak akses.

Ditemukan

nama direktori yang sensitif yang mengundang penyusup melakukan

serangan

yaitu:

config

(default)

admin

user/login

user/config

Solusi atas masalah

ini disarankan untuk mengganti nama atau mengubah hak akses.

Terdapat

program dengan nama file yang mudah ditebak dimana data yang

dikirimkan tidak dienkripsi

yang mengundang penyusup melakukan serangan. Solusi atas masalah ini

disarankan untuk mengganti nama file program, mengenkripsi data yang

dikirimkan (misalnya pada file /index.php terdapat perintah get

act=search; post kata=&search=cari).

Ditemukan

file yang berisi informasi yang terdapat pada google hacking

database/GHD

(misalnya

kata Apache, server) pada folder /css/img/image/icons yang mengundang

penyusup melakukan serangan.

Solusi

atas masalah ini disarankan untuk mengganti penggunaan kata-kata yang

sudah umum dipakai.

Terdapat

alamat email dalam website yang memungkinkan penyusup

mengirimkan SPAM bots.

Solusi

atas masalah ini disarankan untuk memasang SPAM proofing.

2. Keamanan

Program Aplikasi

Index

vurnerability

Zend

hash del key

Hasil

analisis yang diperoleh menggunakan software tersebut telah

tercakup dalam hasil analisis sebelumnya.

3. Keamanan

Database Server

Analisis

keamanan pada sisi database server dalam penelitian ini

dilakukan dengan

menggunakan

software Shadow database scanner. Aspek-aspek yang dianalisis

meliputi:

Audit,

meliputi

IP

address

Host

name

Average

ping response

TCP

port

Vurnerability

Tampilan

hasil analisis pada situs e-Learning secara berturut-turut

untuk Summary

Berdasarkan

hasil analisis di atas maka dapat diketahui bahwa keamanan database

server

untuk

situs e-Learning dapat dinyatakan aman terhadap kemungkinan

adanya ancaman dan akses ilegal yang berpotensi merusak